Dans l’ère numérique actuelle, la protection des données est une préoccupation majeure pour les individus et les entreprises. Face aux nombreuses menaces en ligne, adopter une approche de sécurité multi-niveaux s’avère essentiel pour assurer une protection robuste. Découvrez tout ce qu’il faut maîtriser sur la sécurité multi-niveaux dans ce guide !

Mettez en place une fondation de sécurité numérique solide

Le premier niveau de sécurité repose sur l’adoption de plusieurs bonnes pratiques. Assurez-vous que tous les dispositifs, logiciels et réseaux sont régulièrement mis à jour pour bénéficier des dernières protections. Cela inclut notamment :

-

- les pare-feux ;

-

- les antivirus ;

-

- les correctifs de sécurité.

N’hésitez pas à accepter les mises à jour dès que l’occasion se présente, car cela aura un effet positif sur l’ensemble de la sécurité informatique.

Optez pour une authentification renforcée

Un élément clé de la sécurité multi-niveaux est l’authentification renforcée. Au-delà des simples mots de passe, l’utilisation de méthodes d’authentification à deux facteurs ou biométriques ajoute une couche supplémentaire de protection, limitant l’accès aux seules personnes autorisées. Nos conseils pour les entreprises :

-

- listez les acteurs ayant besoin d’avoir cette autorisation de sécurité ;

-

- mettez à jour la liste à chaque entrée/départ du personnel ;

-

- veillez à effectuer un suivi des actions des personnes ayant accès à cette authentification.

Mettez en place un modèle de chiffrement avancé

La protection des données en transit et au repos est essentielle. Le chiffrement avancé garantit que, même en cas de violation, les informations restent inaccessibles sans la clé appropriée. Intégrer des algorithmes de chiffrement robustes renforce la sécurité des données sensibles. Pour vous y aider, contactez un expert informatique agréé !

Planifiez une surveillance en temps réel

La réactivité est cruciale dans le paysage de la cybersécurité :

-

- mettez en place des systèmes de surveillance en temps réel ;

-

- détectez rapidement toute activité suspecte.

-

- prenez des mesures radicales pour les menaces éventuelles avant qu’elles ne causent des dommages.

Sensibilisez et formez le personnel informatique

Une approche complète de la sécurité implique également les individus. Sensibiliser et former les utilisateurs sur les bonnes pratiques de sécurité réduit les risques liés à des actions imprudentes, renforçant ainsi la chaîne de sécurité globale.

Gérer les accès aux données sensibles

Limiter l’accès aux données sensibles est tout aussi crucial que de les protéger. Adoptez une approche de gestion des accès et des privilèges, en attribuant des autorisations strictes en fonction des responsabilités. Cela réduit les risques liés à des accès non autorisés et minimise les attaques informatiques en parallèle.

Mettez en avant un paramètre de sauvegarde régulière

En dépit de toutes les précautions prises, aucune solution n’est infaillible. En effet, des incidents de sécurité peuvent survenir. Ainsi, la mise en place de sauvegardes régulières devient impérative dans le monde de la sécurité informatique. En cas de perte de données due à un cyber attaque ou à une défaillance matérielle, la restauration à partir de sauvegardes récentes minimise les pertes.

Restez en étroite collaboration avec des experts en sécurité

Face à l’évolution constante des menaces, collaborer avec des experts en sécurité informatique est une stratégie judicieuse. Des professionnels du domaine peuvent :

-

- apporter une expertise pointue ;

-

- évaluer les vulnérabilités spécifiques à votre infrastructure ;

-

- recommander des solutions adaptées.

D’ailleurs, assurez-vous que vos fournisseurs et partenaires respectent les normes de sécurité. Établissez des protocoles de partage d’informations sécurisés pour éviter tout risque provenant de votre écosystème commercial.

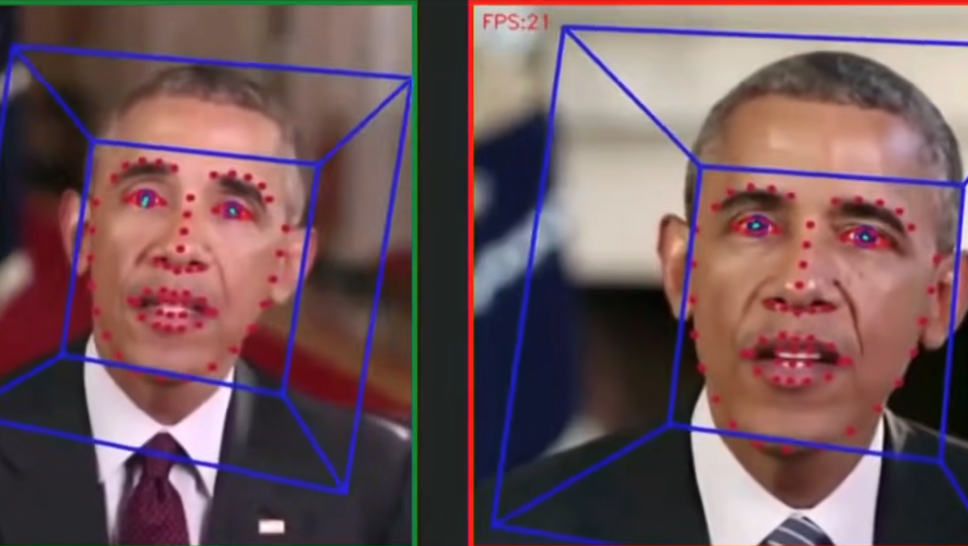

Utilisez l’intelligence artificielle et l’analyse comportementale

L’intégration de l’intelligence artificielle (IA) et de l’analyse comportementale offre une couche de protection proactive. Ces technologies détectent les anomalies dans le comportement des utilisateurs ou du réseau, signalant ainsi les menaces potentielles avant qu’elles ne deviennent critiques. De plus, certaines IA sont gratuites et s’installent rapidement.